– Dostajemy mail z tytułem: "Twoja niezapłacona faktura". Zanim pomyślimy, otwieramy. W ten sposób z bardzo dużym prawdopodobieństwem można doprowadzić do zainfekowania komputera wirusem – ostrzega Mirosław Maj, ekspert od bezpieczeństwa w sieci.

Z Mirosławem Majem, prezesem Fundacji Bezpieczna Cyberprzestrzeń, rozmawia Irena Świerdzewska

W Polsce rośnie liczba cyberprzestępstw, co potwierdzają oficjalne statystyki. Wykradane są pieniądze i informacje. Skąd takie wzmożenie przestępstw w sieci?

Cyberprzestępstwa stają się kuszącą, atrakcyjną metodą bezpośredniego „zarabiania” pieniędzy. W sieci pojawiły się techniczne narzędzia przeprowadzenia ataków, które z czasem wymagają coraz mniejszej wiedzy ze strony cyberprzestępców. Jednym z najczęstszych przypadków jest kradzież pieniędzy bezpośrednio z internetowych kont bankowych klientów banków. Drugim jest, nasilony w ostatnich kilkunastu miesiącach, tzw. ransomware. To atak polegający na wymuszaniu okupu od zaatakowanej osoby pod groźbą utraty przez nią dostępu do wszystkich plików, które w trakcie takiego ataku są szyfrowane.

Z drugiej strony zachowania internautów ułatwiają ataki cyberprzestępcom. Jest potężna grupa osób, które niewystarczająco dbają o podstawowy poziom zabezpieczenia swojego komputera, po prostu nieprzygotowanych do obrony przed cyberatakiem.

Kim są osoby dokonujące ataków?

Nie ma jednoznacznego profilu cyberprzestępcy. Można jedynie pokusić się o charakterystykę pewnych grup. Dominują ludzie między 15. a 30. rokiem życia. Ciekawe jest, że bardzo często dokonujący przestępstw w sieci nie są podejrzewani w swoim środowisku o takie zachowania. Co więcej, nieraz postrzegani są jako osoby, które „nie mają pojęcia” o komputerach. Potrafią skrzętnie ukrywać swoje zdolności. Niektórzy z nich przeprowadzają zaawansowane ataki, inni mają wiedzę nieznacznie przewyższającą przeciętnego internautę, ale potrafią używać narzędzi do wykonywania cyberprzestępstw. To tak jak z nami: każdy potrafi bardziej operować w pewnych programach, jeden w pakiecie biurowym, inny w programie graficznym.

Wśród cyberprzestępców są uczniowie szkół średnich, którym wydaje się, że „nie robią niczego strasznego”. Zachęcani przez innych, dają się łatwo wmanewrować w udział przestępstwie. Namawiam, by rodzice zwracali większą uwagę na zachowania nastolatków, którzy dużo czasu w tajemniczy sposób spędzają przy komputerze. Nie zawsze jest to zainteresowanie grami komputerowymi, jak się na ogół uważa.

Kogo cyberprzestępca wybiera na ofiarę? Czy wybór jest celowany, czy raczej losowy?

Masowo atakowane są komputery słabo zabezpieczone i te, z których użytkownicy korzystają nierozsądnie. Cyberprzestępcy rozsyłają tysiące maili z załącznikami zawierającymi wirus. Tak atakują najczęściej, ale innym razem na celowniku mają konkretną firmę, chcąc skraść informacje czy unieruchomić wybrany system. Takie ataki często określane są terminem APT (Advanced Persistence Threat), są bardziej zaawansowane, konsekwentne. Ich ofiarą często padają instytucje państwowe, a przeprowadzane są one przez wywiady obcych państw. Atak potrafi trwać tygodniami, a nawet miesiącami, jeśli dla cyberprzestępców istotne jest wejście w posiadanie jakiejś ważnej informacji.

Jaki jest mechanizm okradania kont bankowych, do których przecież tylko my jako właściciele mamy kody dostępu?

Mechanizmów jest wiele. Paradoks polega na tym, że banki w zdecydowanej większości przypadków wywiązują się z zabezpieczania konta w układzie bank-klient. Polska bankowość elektroniczna często wskazywana jest jako wzór bezpieczeństwa. Problem w tym, że ataki odbywają się w oparciu o słabość zabezpieczeń komputerów klientów. Dość łatwo można włamać się na komputer klienta i przejąć w ten sposób kontrolę nad operacjami, które wykonuje on na swoim koncie bankowym. Cyberprzestępca zaczyna wykonywać operacje w imieniu klienta albo tak śledzić jego ruchy związane z płatnościami, że może zdobyć informacje i uprawnienia do wejścia na konto swojej ofiary w banku.

Jeden z mechanizmów cyberprzestępczych stosowany jest podczas wykonywania przelewów internetowych, kiedy wchodzimy na swoje konto bankowe. Wypełniamy wtedy konieczne dane i wskazujemy numer konta, na który mają zostać przekazane pieniądze. W trakcie tej operacji cyberprzestępca podmienia numer konta. Jak to się dzieje? Czasem podczas przelewu, dla usprawnienia operacji, wstawiamy numer rachunku przez kopiowanie, jak niektórzy mówią: copy-paste. W trakcie tego przenoszenia – po funkcji copy, a przed paste – w schowku, w miejscu, w którym trzymamy numer konta, cyberprzestępca podmienia nasz numer konta na konto, gdzie przekieruje pieniądze.

.jpg&w=624&h=543)

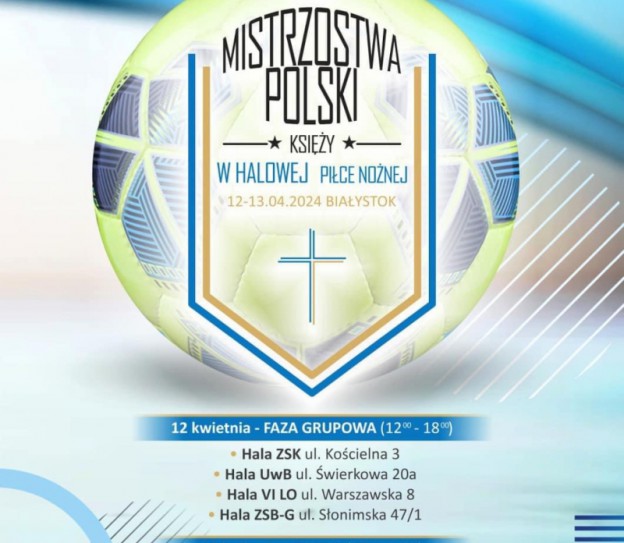

Co? Gdzie? Kiedy?

Co? Gdzie? Kiedy?